- Єдиною і основним захистом є співробітники

- Загальний підхід хакерів

- Виробити імунітет компанії до актуальних загроз цифрової епохи

- Ризик-орієнтований підхід в компанії

Бурхливий розвиток інформаційних технологій і пов'язаного з ними процесу цифровізації відкриває для суспільства, а також для комерційних і некомерційних організацій великі можливості. Йдеться про оптимізацію бізнесу, підвищенні ефективності і швидкості прийняття правильних рішень. Однак є й інша сторона медалі, коли з новими можливостями з'являються і нові, поки ще не повністю вивчені ризики, пов'язані з інформаційною безпекою. Стурбованість генеральних директорів компаній кіберріскамі зросла з 24 до 40% в 2018 р в порівнянні з 2017 р.1 Оцінити ризик хакерської атаки з фінансової точки зору складно: можуть бути вкрадені гроші або зупинено виробництво на кілька днів. Такі ризики все частіше потрапляють під сферу дії і фінансових директорів. Для них ІТ-безпека не є пріоритетом, але вони стають відповідальними за ІТ і ризик-менеджмент і приймають рішення про інвестиції в кібербезпека - краще інвестувати, ніж нести потім великі збитки. У чому причина таких ризиків і як виробити стратегії інформаційної безпеки з урахуванням нових загроз?

В даний час все більше компаній починають інвестувати в інформаційну безпеку (ІБ) своєї господарської діяльності. Всі великі міжнародні компанії щорічно збільшують бюджети на забезпечення ІБ2. Якщо в 2016 р на посилення ІБ було витрачено близько 81 млрд, то в 2018 році планується витратити рекордні 101 млрд дол. США, відповідно до проведеного компанією Gartner Inc дослідження.

Для чого такі витрати? Чи не легше ці гроші інвестувати в розвиток нових каналів продажів, маркетингові активності і т.д.? Однак останнім часом все частіше зустрічаються новини про зломи інформаційних систем великих майданчиків і компаній; крадіжці персональних даних; продажу краденої комерційної інформації. І не завжди це відбувається з метою збагачення. Іноді це робиться просто тому, що хтось може (і хоче) це зробити. Все це нагадує про необхідність шукати нові підходи до корпоративної кібербезпеки.

Єдиною і основним захистом є співробітники

Зломи інформаційних систем дорого обходяться репутації компанії і її фінансового становища. Наприклад, нездатність компанії TalkTalk Telecom Group PLC - однієї з найбільших телекомунікаційних компаній Великобританії - впровадити базові контролі за ІБ і тим самим запобігти кібератаку спричинила за собою прямий доступ зломщиків до персональних даних 150 000 клієнтів. Це призвело мінімум до 400 000 фунтів стерлінгів штрафу з боку державних органів, не рахуючи втрати клієнтської бази та інших витрат.

У чому ж основна причина зломів і недоліків? Недостатня кваліфікація кадрів, які відповідають за забезпечення безпеки? Халатність працівників в організаціях при виконанні посадових обов'язків? Слабка поінформованість в області захисту інформації? Недостатнє залучення і розуміння тематики з боку менеджменту?

Справа в тому, що в даний час технології і мислення потенційних зловмисників розвиваються набагато швидше, ніж законодавство країн в цій області, воно за ними не встигає. Заходи захисту будь-якого типу конфіденційної інформації, втім, як і уми, що відповідають за забезпечення інформаційної безпеки в компаніях (неважливо, будь то державні структури, середній або малий бізнес), також не завжди встигають за ними.

Зловмисники знаходять і експлуатують уразливості програмного забезпечення вкрай швидко - це не зупиняється процес. Варто виробникам програмного забезпечення виправити знайдені недоліки, практично в цей же час будуть знайдені нові. Наприклад, виробники програмного забезпечення, такі як Apple, Microsoft, Sony та ін., Платять за знайдені вразливості, щоб вчасно їх виправити. Деякі компанії наймають хакерів, щоб в організаціях були необхідні компетенції.

Фактор часу і розуміння співробітниками, що можна і чого не можна робити в даній ситуації, є вкрай важливими. На виправлення виявленої уразливості іноді йдуть не дні і тижні, а месяци3, і весь цей час організація буде вразливою. Єдиною і основним захистом в даному випадку є співробітники компанії. Вони повинні не тільки володіти основними знаннями в області захисту інформації, а й бути вчасно проінформовані про необхідність бути більш пильними.

Загальний підхід хакерів

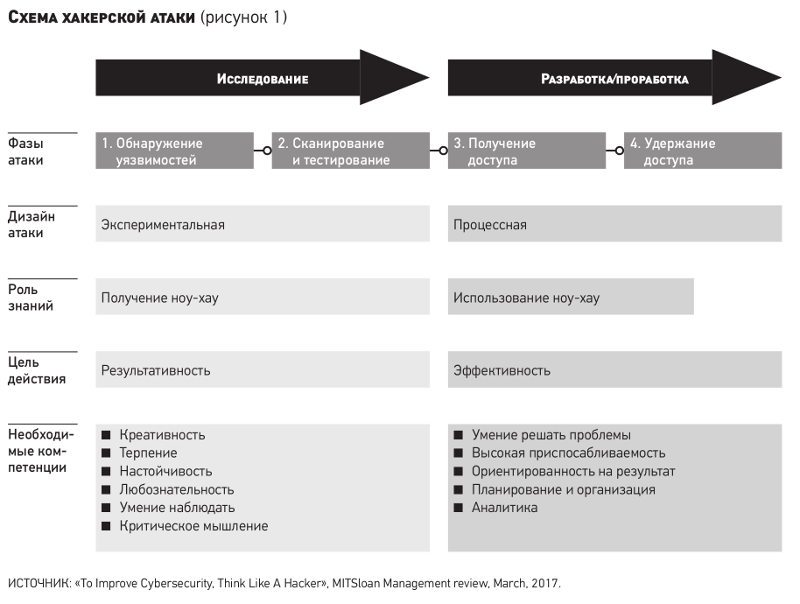

Щоб допомогти компаніям передбачати, що може зробити хакер, а потім вжити заходів щодо зниження цих ризиків, було проведено дослідження способу мислення і поведінки хакерів. Що виявили експерти?

На різних фазах кібератаки хакери застосовують дослідницьке мислення (exploration mindset), тобто хакер ніколи не буде атакувати нову систему. Навпаки, він буде вивчати її, експериментувати і намагатися знайти слабкі вразливі місця (вендор, новий співробітник, пролом, яка не відповідає стандартам ІБ компанії). Як тільки він отримує доступ до уразливості, і згодом до системи, він починає використовувати її в своїх цілях в повній мірі (exploitation mindset), наприклад, викачувати якомога більше необхідної інформації.

Зазвичай дана стратегія exploration і exploitation включає в себе чотири етапи:

1. Пошук вразливостей. Хакери дуже терплячі й розумні. Вони готові довго вивчати компанію, якщо вона їм сподобалася за певними параметрами, її системи, ІТ-структуру і мережу, організаційну інформацію, політики по ІБ і т.д., не обмежуючись цим, вони можуть вивчати ваших постачальників, корпоративних клієнтів, дочірні компанії , потенційних інсайдерів у вашому штаті і т.д.

2. Сканування і тестування. Як тільки хакери отримали доступ до інформаційних ресурсів компанії, вони починають швидко сканувати ІТ-ландшафт компанії. Всі додатки, системи, щоб для себе класифікувати маленькі і великі уразливості.

3. Отримання необмеженого доступу. На цьому етапі вони отримують доступ до потрібних їм системам в своїх цілях, також можуть встановити свій додаток в корпоративній мережі malware (вірусне додаток / програма).

4. Утримання контролю над вразливістю. Часто хакери намагаються утримати контроль над системою і залишатися непомітними від персоналу ІБ і навіть від інших хакерів, за допомогою використання ексклюзивних прав доступу або за допомогою впровадження частини так званого backdoor коду.

Як тільки хакери опановують системою, вони починають її використовувати як плацдарм у вашій же мережі для здійснення нових кібератак. Система, яка перейшла під контроль хакерів, часто називається зомбі-системою. Якщо ж після отримання інформації хакери більше не бачать сенсу продовжувати свою атаку, вони виходять з мережі компанії дуже обережно, намагаючись залишатися непоміченими для ІТ-персоналу, щоб уникнути розслідування і подальших судових позовів, при цьому затираючи всі сліди своєї присутності. Схема хакерської атаки приведена на рис. 1.

Виробити імунітет компанії до актуальних загроз цифрової епохи

Якщо організації хочуть запобігти або зменшити ризик зовнішнього проникнення у внутрішні системи, а також витоку інформації, вони повинні діяти за двома напрямками:

посилювати внутрішні контролі і при цьому

добре вивчати, і розуміти психологію зломщиків (хакерів), а також використовувати (в ідеалі) їх експертизу.

Наприклад, такі компанії, як Facebook і Microsoft, найняли в свій штат успішних хакерів для посилення своєї ІБ4. Однак, треба також розуміти, що останнім часом хакери все більше діють не поодинці, а працюють в командах, групах, що трохи ускладнює завдання розуміння їх індивідуальної поведінки.

Застосовуючи підхід до вивчення поведінки хакерів, необхідно починати з розуміння того, як мислить хакер. Звичайно ж, не існує 100-відсоткової гарантії того, що організацію можна повністю захистити від проникнень. Якщо ми хочемо це зробити на 100%, то нам потрібно відключити всі комп'ютери. Однак, якщо навчитися думати як хакер, це може допомогти вибудувати певні превентивні заходи.

При побудові сильної системи ІБ необхідно заручиться підтримкою вищого керівництва, щоб в подальшому впровадження відповідних ініціатив в компанії йшло плавно.

Потім необхідно опрацювати стратегію ІБ, так як на ІБ необхідно дивитися з різних точок зору, не тільки технологічної, а й людської, оскільки людина зазвичай в будь-якій системі безпеки є найбільш вразливою ланкою.

Далі потрібно визначити перелік конфіденційної інформації, яка становить основну цінність в компанії: вона може бути абсолютно різною і залежить від діяльності компанії. Для кадрового агентства це може бути база даних кандидатів, для ритейлу - комерційний календар, для виробника - рецепт продукту.

Наступний крок полягає в тому, щоб зрозуміти і визначити список осіб, яким буде доступна дана інформація і вести постійний контроль цього доступу. Необхідно дотримуватися золотого правила: чим менше список таких осіб, тим краще і безпечніше для компанії.

Як тільки визначилися з тим, що потрібно захищати і хто має до цього доступ, необхідно:

встановити можливі ризики порушення інформаційної безпеки і

виявити потенційно вразливі місця в діяльності компанії, процесах, програмному забезпеченні, обладнанні і т.д.

Оскільки одним з основних ризиків був і залишається людський фактор, необхідно зрозуміти, чи знають відповідальні особи про заходи захисту інформації? Чи потрібно підвищувати рівень обізнаності співробітників в області захисту інформації?

Компанія може використовувати самі захищені і дорогі міжмережеві екрани, антивірусне програмне забезпечення, системи запобігання і аналізу вторгнення, але всі заходи будуть марними, якщо працівники не розуміють навіть основних принципів захисту інформації або, розуміючи, ставляться до них з халатністю.

Ще один корисний крок - це створення союзників. Компанії буде корисно ділитися досвідом, а також уразливими, які виявили хакери, з іншими компаніями з даної галузі, щоб разом сприяти посиленню інформаційних контролів по компаніям певного сектора економіки.

Всі перераховані заходи повинні здійснюватися в результаті постійного навчання та залучення уваги до даної проблематики будь-яким зручним і доступним способом. Це можуть бути електронні курси, роздатковий матеріал, проведення конференцій та круглих столів, використання постерів і буклетів, розсилання електронних листів на постійній основі, ведення блогу у внутрішній мережі компанії. У цій області діє принцип: чим більше - тим краще.

Разом з тим потрібно пам'ятати, що витрати на захист або контролі не повинні перевищувати вартості об'єкта, що захищається.

Ризик-орієнтований підхід в компанії

Для будь-якого зрілого бізнесу ризик-орієнтований підхід в діяльності компанії стоїть на першому місці: ми не можемо запобігти того, чого не можемо передбачити.

Одним з ризиків переважної більшості компаній в наш час є ризик порушення інформаційної безпеки, тому робота над поліпшенням даної області ведеться постійно:

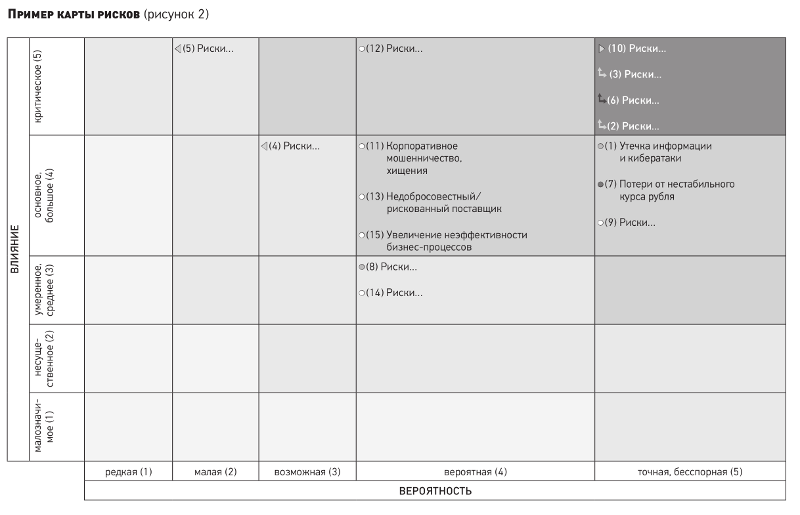

регулярно збираються вище керівництво компанії і експерти з даного напрямку в рамках Risk management Workshop;

проглядається карта ризиків країни, особливо ризики, пов'язані з ІБ (ризик 1 на рис. 2);

відслідковуються превентивні коригувальні заходи, новини з цієї області і що ще можна поліпшити, щоб мінімізувати наступ або масштаб збитку певного ризику.

Результат обговорення, включно з тим, що було зроблено для зменшення ризику і чого ще не вистачає, з термінами та відповідальними особами записується в паспорт ризику і надалі регулярно відстежується.

Навчання співробітників допомагає їм краще розуміти цінність, важливість інформації, а також, що не менш важливо, свою відповідальність, і обережно ставитися до підозрілих листів, сайтам, дзвінкам і запитам. Але поки ми займаємося процесом навчання, не можна забувати про поліпшення заходів захисту інформації:

контроль цифрового периметра;

можливе виділення інформації, що захищається в окрему підмережу;

використання окремих приміщень для обробки інформації;

збільшення періодичності оновлення програмного забезпечення і прошивок обладнання та багато-багато іншого.

Не менш важливим фактором в області захисту даних, так само, як і в будь-який інший діяльності організації, є підтримка вищого керівництва: без неї займатися поліпшеннями безглуздо. Впроваджуючи культуру ІБ, необхідно пам'ятати, що це постійний процес, в якому підтримка глави компанії необхідна. Якщо в даний час підтримки немає - в момент злому і втрат (будь то репутаційні, фінансові, інші) вона обов'язково з'явиться. Адже, як відомо, з точки зору зловмисників (а ми вже намагаємося думати, як вони) компанії діляться на два типи: яких вже зламали, і які ще не знають, що їх зламали.

Ну що ж, наші співробітники навчені і пильні, менеджмент переживає за зрілість інформаційної безпеки і виділяє всі доступні ресурси, техніки і правила впроваджені, бізнес-процеси ідеально налагоджені, обладнання та програмне забезпечення куплено і налаштоване. Настав час розслабитися і зайнятися іншими нагальними питаннями? Але відповідь, як ви вже здогадалися, - немає: процес знаходження вразливостей і злому, як і процес захисту, - постійний.

Завдання компаній - працювати на випередження, бути попереду в цій постійній гонці і не давати хакерам і зловмисникам шансів використати недоліки проти себе. Фактор часу часто тут виходить на перший план, і необхідно завжди бути першими. В іншому випадку, як показує історія, навіть одного програшу достатньо, щоб втратити довіру клієнтів, а іноді і втратити компанію.

1 21th СEO Survey, The Anxious Optimist in the Corner Office. PwC, 2018.

2 «To Improve Cybersecurity, Think Like A Hacker», MITSloan Management review, March 2017.

3 Досить згадати недавні уразливості в процесорах Meltdown і Spectre, віруси Petya і т.д.

4 J. O'Dell, "How 7 Black Hat Hackers Landed Legit Jobs," June 2, 2011, http://mashable.com .

У чому причина таких ризиків і як виробити стратегії інформаційної безпеки з урахуванням нових загроз?

Для чого такі витрати?

У чому ж основна причина зломів і недоліків?

Недостатня кваліфікація кадрів, які відповідають за забезпечення безпеки?

Халатність працівників в організаціях при виконанні посадових обов'язків?

Слабка поінформованість в області захисту інформації?

Недостатнє залучення і розуміння тематики з боку менеджменту?

Що виявили експерти?

Оскільки одним з основних ризиків був і залишається людський фактор, необхідно зрозуміти, чи знають відповідальні особи про заходи захисту інформації?

Чи потрібно підвищувати рівень обізнаності співробітників в області захисту інформації?